Président fondateur du cabinet Securymind.

Espionnage informatique : quelles réponses ?

Alors que les médias font de l'espionnage informatique leurs premières pages, comment se manifeste-t-il ? Pour les services de l'État, la cybercriminalité est-elle une réalité ? Comment l'entreprise doit-elle s'en défendre ?

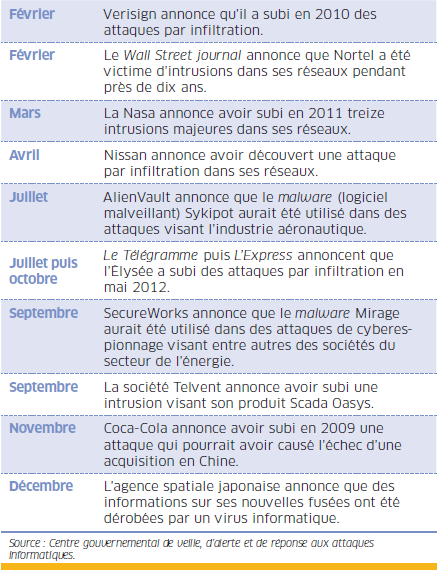

Les attaques informatiques font l'objet d'une actualité quotidienne, le tableau ci-dessous en donne une illustration que chacun pourrait compléter, tant elles « font le buzz » dans nos médias. Ces attaques sont étudiées et répertoriées par les nouveaux acteurs du cybermonde : agences d'État spécialisées chargées de la cyberlutte, entreprises qui vendent des solutions de protection, services experts de police et gendarmerie.

Quelques exemples d’attaques rendues publiques en 2012

Dans son rapport 2013, repris par le journal Le Monde, la société Symantec met en évidence la hausse du nombre des violations de données sensibles (identifiants, numéros bancaires, adresses e-mails, etc.) qui atteint 62 % sur un an, avec 253 incidents observés et 552 millions d'identités volées. Si ces chiffres proviennent principalement des États-Unis, en France Orange a admis la perte de près de 800 000 données clients (et a fait l'objet récemment d'une deuxième attaque...).

Parallèlement à ces vols de données, Symantec constate un quasi-doublement des attaques ciblées, en particulier une forte présence du « harponnage ». Le modus operandi des cybercriminels a peu varié en 2013, mais les attaques sont mieux préparées. En 2012, les pirates privilégiaient la R & D industrielle, le secteur chimie et pharmacie. En 2013, ils ont focalisé leurs actions sur les gouvernements et le secteur public, avec comme points d'entrée les assistant(e)s de direction et les relations presse.

L'année 2013 est marquée par une forte augmentation de la vulnérabilité des logiciels en usage dans le monde. En moyenne, sur les quinze dernières années, Symantec recensait 5 000 failles dans les logiciels. Pour l'année 2013, l'éditeur en compte 6 787, ce qui traduit une importante R & D de la part des cybercriminels. Selon une étude de Panda Security, l'évolution des codes malveillants suit la même tendance. Ainsi, la base centralisée de données de Panda Security en répertoriait-elle 4 000 en 2007, 37 000 en 2009 et près de 60 000 en 2010.

La réalité d'une menace majeure

Les difficultés économiques, les coûts de la R & D, l'investissement en temps pour développer un nouveau projet, l'accès à de l'information financière, etc., sont autant d'arguments qui peuvent justifier une mission d'espionnage dont le coût sera très vite rentabilisé. L'information est la clé des marchés, des stratégies et des innovations elle circule sur de nombreux réseaux, supports et équipements, accessibles à ceux qui sont capables — aux sens propre et figuré — de la décrypter. Les technologies et les compétences mêmes qui servent à la protéger permettent d'y avoir accès.

Dans l'ombre, la course entre le glaive et le bouclier, inintelligible à la très grande majorité des salariés et cadres d'entreprise, se poursuit. Elle se déroule sur des modes « offensifs » ou « défensifs », chacun usant de ses outils — tests d'intrusion (pen-tests), plan de continuité d'activité (PCA), copieur de disque, chevaux de Troie —, d'intercepteurs de téléphones mobiles et de malware.

Pour un système d'information (SI), la menace n'est pas unique mais le plus souvent composite, du fait de la diversité des systèmes et des informations gérées. Un agresseur utilisera généralement une combinaison de plusieurs techniques pour arriver à ses fins en exploitant les vulnérabilités du système. Il peut s'agir des États et des entreprises, qui conjuguent leurs efforts pour conquérir coûte que coûte de nouveaux marchés, mais aussi du crime organisé ou encore de malveillances internes, de plus en plus nombreuses.

L'Agence nationale de la sécurité des systèmes d'information (Anssi), qui assure la mission d'autorité nationale en matière de sécurité de ces systèmes, identifie quinze types de menaces : la destruction de matériel et de supports, la récupération de supports recyclés ou mis au rebut, le rayonnement électromagnétique, les écoutes passives, le vol de supports et de documents, le vol de matériels, la divulgation, les informations sans garantie d'origine, le piégeage du logiciel, la saturation du système informatique, l'utilisation illicite de matériel, l'altération des données, l'abus de droits, l'usurpation de droits, le reniement des actions.

La prise de conscience d'une menace invisible

La prévention de l'espionnage informatique passe par la prise de conscience que toutes les structures sont des cibles. Elle doit s'accompagner de mesures internes simples et de la recherche d'un partenaire de confiance externe. Qu'elles en aient pleinement conscience ou non, les entreprises sont dépendantes d'un système informatique central (NTI et SIC), souvent en partie externalisé. On retrouve l'informatique dans tous les aspects du fonctionnement quotidien : direction, production (commande des machines), gestion, communication (téléphonie), administration, et même les outils « traditionnels » de la sûreté ont dû s'y soumettre puisque les derniers équipements de surveillance (vidéo) et de contrôle d'accès (CA) fonctionnent sous IP 1.

Dans le domaine de l'informatique, il devient extrêmement difficile d'identifier et de préciser l'origine de la menace, car la notion de géographie n'a plus guère de sens et les attaques peuvent être menées à distance, directement ou après des relais. Des attaques en provenance de Chine ou des États-Unis peuvent avoir été lancées en réalité du cybercafé situé dans votre quartier.

L'hygiène informatique recommandée par l'Anssi recouvre des mesures de bon sens et de bonne gouvernance qui permettent de réduire de façon très significative l'exposition au risque d'une entreprise. Elle comporte trois grands domaines : des règles de gestion et de protection du SI, des mesures de sensibilisation et la mise en place d'une charte d'usage pour tous les utilisateurs du réseau. Ces mesures, qui permettent de réduire considérablement les cas d'attaque simple de l'entreprise, relèvent d'actions internes, sous le pilotage de la direction.

Des partenaires privés et publics

Il convient toutefois d'aller chercher l'expertise là ou elle est : aujourd'hui, le problème de la sécurité informatique est tellement complexe et évolutif qu'il est illusoire de penser qu'un service interne sera capable de le contrer dans la durée. Le recours à un cabinet expert de confiance est indispensable en appui des compétences internes.

Mais face à la menace informatique, notre pays met en place des moyens importants destinés également à aider les entreprises dans la préparation et la lutte face aux diverses formes de malveillances informatiques. Aux cotés de l'Anssi, on trouve par exemple le Cert-IST (Computer Emergency Response Team — Industrie, services et tertiaire) qui est un centre d'alerte et de réaction aux attaques informatiques destiné aux entreprises.

Dans un rôle davantage orienté vers la réponse et le traitement d'actes d'espionnage et de malveillance, de nombreuses structures et cellules spécialisées de grande qualité ont également été mises en place, en particulier par la police et la gendarmerie, afin de pouvoir répondre aux différents aspects de la lutte contre la cyberdélinquance et satisfaire aux besoins spécifiques des enquêtes dans ce domaine. On pourra mentionner la Befti, l'OCLCTIC, l'IRCGN, la DGSI 2, etc. Il ne faut pas oublier que les services de l'État ont également la lourde charge de missions spécifiques : lutte contre les jeux illicites, les actions de déstabilisation de la société, la pédo-pornographie, etc.

Diagnostic, audits, investigation, formation

La question qui se pose au dirigeant d'entreprise est d'apprécier objectivement le risque de sûreté auquel est soumise son activité. « Propriétaire du risque », il lui appartient de le hiérarchiser et de le maîtriser, sans le minimiser, en lui affectant les ressources nécessaires. Dans ce but, il doit pouvoir compter sur un partenaire de confiance extérieur qui sera en mesure de lui apporter un regard expert et de lui faire partager son expérience des problématiques de sécurité.

Seule l'application d'une méthode d'analyse du risque adaptée est en mesure d'apporter l'exhaustivité dans la recherche et l'objectivité dans les résultats, en amont du choix de « solutions ». Elle doit être complétée par des audits ciblés qui permettront de mettre en évidence la « surface d'attaque » de l'entreprise.

En général, la vulnérabilité est examinée sous deux aspects : structurel (architecture, dispositifs en place, équipements...) et procédural (consignes, personnel dédié...). Les points présentant une grande « attractivité » aux actions malveillantes, et qui méritent une attention particulière, sont ceux pour lesquels le rapport entre l'action menée et son gain est optimal.

Dans des situations d'attaque ou de suspicion forte, la responsabilité des dirigeants est de prendre les mesures nécessaires afin de revenir à une situation saine, en protégeant les personnes et l'activité de l'entreprise tout en préparant, si nécessaire, l'action des services d'État. Dans ce but, il faut pouvoir intervenir au plus vite en répondant aux questions :

Quelles sont les premières mesures à prendre qui préservent le travail ultérieur d'investigation et garantissent la continuité d'activité ? Quel est le mode opératoire des attaquants ? Sont-ils d'origine interne ou externe ? À quoi ont-il eu accès ? Quelles sont les mesures conservatoires à prendre pour ne pas perturber un travail d'enquête judiciaire ?

Enfin, cet effort doit être complété par le développement d'une culture de la protection dont on ne peut que constater la déficience, tout particulièrement importante dans les entreprises françaises, culturellement peu disposées à se donner et à appliquer des contraintes. Elle doit viser l'implication de l'ensemble du personnel à une démarche de sûreté adaptée aux fonctions et aux responsabilités tenues : les besoins d'un comptable ne sont pas ceux d'un commercial, d'un ingénieur de R & D ou d'un RSSI.

http://www.constructif.fr/bibliotheque/2014-7/espionnage-informatique-quelles-reponses.html?item_id=3425

© Constructif

Imprimer

Envoyer par mail

Réagir à l'article